گوگل با کلیدهای رمزگذاری در مرورگر کروم به جنگ سرقت کوکی میرود

- تیم لاووکادو

- 0

- زمان تقریبی مطالعه: 3 دقیقه

برای ورود به حسابهای آنلاین، دزدیدن رمز عبور تنها راهی نیست که هکرها میتوانند از آن استفاده کنند. مدتهاست که میدانیم بدافزارها (malware) همچنین میتوانند کوکیهای مرورگر را برای سرقت اطلاعات ورود شما به سرقت ببرند. اکنون گوگل در تلاش است تا با یک ویژگی نمونه اولیه جدید برای مرورگر کروم، این تهدید را خنثی کند.این سیستم “Device Bound Session Credentials” (DBSC) نامیده میشود و از رمزگذاری برای جلوگیری از سرقت اطلاعات ورود کاربران توسط هکرها از طریق سرقت کوکی استفاده میکند. هدف از این پروژه این است که به یک “استاندارد وب باز” تبدیل شود.

کوکیهای اینترنت اساساً فایلهای متنی هستند که مرورگر شما میتواند از آنها برای به خاطر سپردن تنظیمات وبسایت، از جمله احراز هویت و فعال نگه داشتن یک جلسه ورود، استفاده کند. مشکل اینجاست که اگر بدافزاری از قبل رایانه قربانی را به خطر انداخته باشد، کوکیها را میتوان به راحتی سرقت کرد.

کریستین مونسن، مهندس نرمافزار گوگل، در یک پست وبلاگی گفت: «سرقت کوکی به این شکل پس از ورود اتفاق میافتد، بنابراین تأیید صحت دو مرحلهای و هرگونه بررسی هویت زمان ورود را دور میزند. همچنین کاهش آن از طریق نرم افزار آنتی ویروس دشوار است زیرا کوکیهای سرقت شده حتی پس از شناسایی و حذف بدافزار همچنان کار میکنند.»

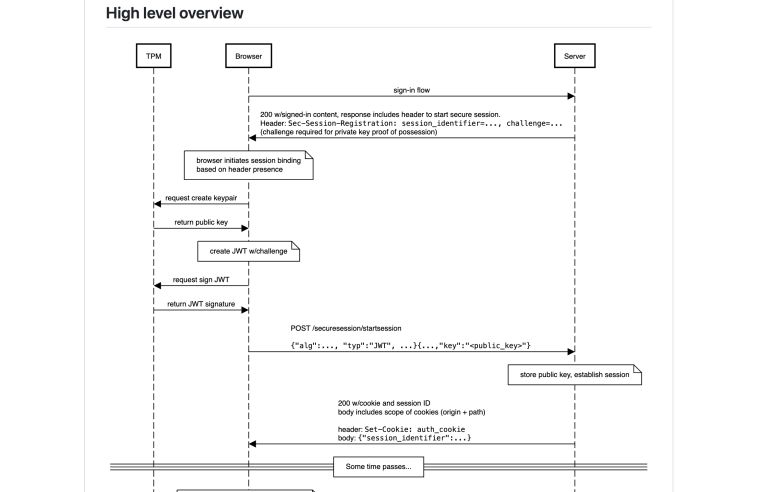

در پاسخ، گوگل روی روشی برای “بستن” کوکیهای تأیید اعتبار به رایانه شخصی کاربر کار کرده است. برای انجام این کار، این شرکت میخواهد رمزنگاری کلید عمومی را با کوکیها ادغام کند. این بدان معناست که وقتی یک مرورگر یک جلسه ورود جدید را شروع میکند، یک کلید رمزگذاری به صورت محلی روی رایانه شخصی ایجاد میکند تا تأیید کند که ورود به سیستم با سرور وبسایت مشروع است.

برای محافظت از کلیدهای رمزگذاری، گوگل میخواهد آنها را در تراشه TPM رایانه شخصی ویندوز ذخیره کند که به طور خاص برای ذخیره کلیدهای رمزنگاری و تأیید صحت سیستم عامل طراحی شده است. همین تراشه همچنین برای اجرای ویندوز 11 الزامی شده است.

سپس یک وبسایت میتواند با استفاده از یک API برای تأیید اعتبار کلید رمزگذاری برای یک جلسه ورود، یک کوکی تأیید اعتبار را تأیید کند. مونسن گفت: «این کار تضمین میکند که جلسه همچنان روی همان دستگاه است و این کار را در فواصل زمانی منظم که توسط سرور تعیین میشود، اجرا میکند. ما فکر میکنیم این امر به طور قابل توجهی میزان موفقیت بدافزار سرقت کوکی را کاهش میدهد. مهاجمان مجبور خواهند بود به صورت محلی روی دستگاه عمل کنند، که باعث میشود شناسایی و پاکسازی در دستگاه برای نرمافزار آنتیویروس و همچنین دستگاههای مدیریتشده سازمانی مؤثرتر باشد.»

این شرکت قصد دارد سیستم DBSC را به عنوان یک پروژه کدگذاری عمومی در گیت هاب توسعه دهد. و هماکنون یک نمونه اولیه DBSC را بهعنوان آزمایشی برای محافظت از برخی از کاربران حساب Google که از Chrome Beta استفاده میکنند، اجرا میکند.

مونسن گفت: «ما انتظار داریم کروم در ابتدا از DBSC برای تقریباً نیمی از کاربران دسکتاپ، بر اساس تواناییهای سختافزاری فعلی دستگاههای کاربران، پشتیبانی کند.» با این حال، گوگل میتواند انتخاب کند که DBSC را برای همه رایانهها باز کند تا از استفاده وبسایتها از آن برای تبعیض علیه کاربران جلوگیری کند.

گوگل به PCMag گفته است که برای دستگاههای مک و لینوکس که تراشه TPM ندارند، قصد داریم API (رابط برنامهنویسی کاربردی) DBSC را به پلتفرمهای دیگری بیاوریم و جزئیات بیشتر را به زودی اطلاع رسانی خواهیم کرد.

گوگل هنوز زمانبندی مشخصی برای عرضه کامل این قابلیت در کروم اعلام نکرده است. اما این شرکت قصد دارد تا پایان سال جاری آزمایشهای بیشتری از DBSC را با توسعهدهندگان وبسایت و کاربران آغاز کند. مونسن گفت: «هنگامی که این قابلیت به طور کامل اجرا شود، مصرفکنندگان و کاربران سازمانی بهطور خودکار امنیت بالاتری را برای حسابهای Google خود دریافت خواهند کرد. ما همچنین در حال کار بر روی فعالسازی این فناوری برای مشتریان Google Workspace و Google Cloud خود هستیم تا لایه دیگری از امنیت حساب را ارائه دهیم.»

با این حال، یک نگرانی در مورد این پروژه مربوط به حریم خصوصی است، زیرا ممکن است همان سیستم DBSC به وبسایتها نیز امکان ردیابی کاربران از طریق کلیدهای جلسات آنها را بدهد. اما گوگل میگوید این فناوری را برای جلوگیری از چنین ردیابی طراحی کرده است.

مونسن افزود: «DBSC هیچ اطلاعات معناداری در مورد دستگاه، فراتر از این واقعیت که مرورگر فکر میکند میتواند نوعی فضای ذخیرهسازی امن را ارائه دهد، فاش نمیکند. تنها اطلاعاتی که به سرور ارسال میشود کلید عمومی برای هر جلسه است که سرور بعداً از آن برای تأیید مالکیت کلید استفاده میکند.»

تاکنون، پیشنهاد DBSC از حمایت چندین شرکت شخص ثالث برخوردار شده است. مونسن افزود: «بسیاری از ارائهدهندگان سرور، ارائهدهندگان هویت (IdP) مانند Okta و مرورگرهایی مانند Microsoft Edge به DBSC ابراز علاقه کردهاند زیرا میخواهند کاربران خود را در برابر سرقت کوکی ایمن کنند. ما با همه طرفهای علاقهمند درگیر هستیم تا مطمئن شویم استانداردی را ارائه میکنیم که به شکلی حفظ حریم خصوصی برای انواع وبسایتها کار کند.»

منبع: PCmag

پستهای لاووکادو دستمایهی مشورت تیمی تیم نویسندگان لاووکادو است. این پستها با تحقیقات و مشاورههای متنوعی انتخاب و نوشته میشوند و سعی ما این است که بهترینهای بازار انتخاب و به شما معرفی شوند.